电脑屏幕突然变黑,弹出一个红色警告窗口——您的文件已被加密,支付赎金才能解锁。这种场景正发生在全球无数用户身上。勒索病毒像数字世界的绑架犯,将你的照片、文档、工作资料全部扣为人质。

勒索病毒的运作方式相当狡猾。它悄悄潜入系统,可能伪装成普通邮件附件,或是隐藏在破解软件中。一旦执行,立即开始扫描计算机里的各类文件:文档、图片、视频、数据库。找到目标后,使用高强度加密算法将其彻底锁死。

加密过程通常只需要几分钟。我记得有位设计师客户,刚完成的重要项目文件在喝杯咖啡的工夫就全部变成了无法打开的乱码。病毒不仅加密本地文件,还会攻击连接的外部设备,包括U盘、移动硬盘,甚至网络共享文件夹。

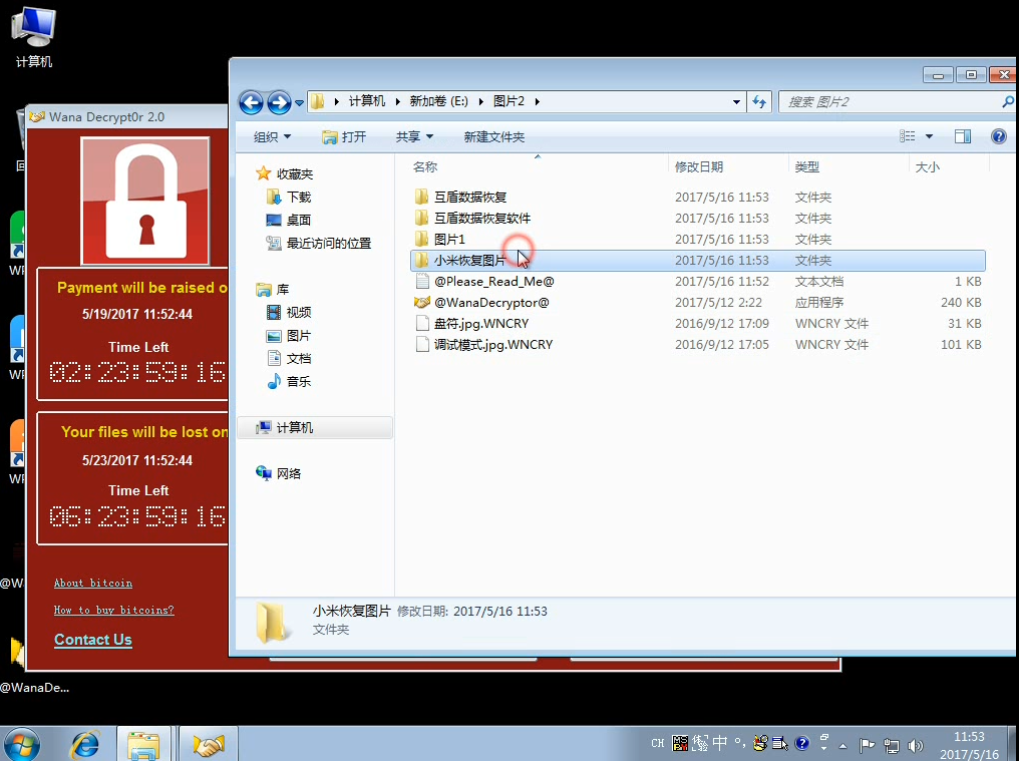

文件被加密后,病毒会留下勒索信,要求支付比特币等加密货币。支付界面设计得像个正规的在线支付页面,这种专业程度令人不寒而栗。

每过去一分钟,被加密文件彻底丢失的风险就增加一分。有些勒索病毒设计了自毁机制,超过期限会自动删除密钥。时间就是数据,拖延可能导致永久性损失。

企业遭遇勒索病毒时,业务停滞造成的损失往往远超赎金本身。生产线停摆、客户数据丢失、商业机密泄露——连锁反应像多米诺骨牌般倒下。个人用户同样面临珍贵记忆的消失,那些无法用金钱衡量的家庭照片、个人创作。

数据恢复的价值不仅在于拿回文件,更在于重建正常的工作和生活秩序。及时处理能最大限度降低损失,这个认知至关重要。

目前活跃的勒索病毒家族各具特色。有的像“WannaCry”般传播迅速,利用系统漏洞横向移动;有的如“Locky”专注社会工程学,诱骗用户主动打开恶意附件。

新型勒索病毒开始采用“双重勒索”策略——不仅加密文件,还威胁公开敏感数据。某类变种甚至提供“客户服务”,耐心指导受害者如何购买和支付比特币。

不同家族的加密强度也存在差异。有些使用相对容易破解的算法,有些则采用军事级别的加密技术。了解面对的敌人类型,是制定恢复策略的第一步。

文件恢复的可能性很大程度上取决于病毒类型。早期版本的勒索病毒往往存在加密漏洞,而最新变种的解密难度则呈几何级数增长。

当文件被勒索病毒加密后,那种无力感确实令人窒息。但请记住,支付赎金绝不是唯一选择,更不是最佳选择。我见过太多案例,受害者支付赎金后依然无法取回文件,反而助长了犯罪分子的嚣张气焰。

市面上确实存在一些专门针对勒索病毒的恢复工具。这些软件的工作原理各不相同:有的利用病毒加密时的漏洞,有的通过云端密钥库匹配,还有的使用文件特征分析技术。

比如Emsisoft Decryptor就是一款颇受好评的免费工具。它支持数十种勒索病毒变种的解密,操作界面设计得相当直观。用户只需选择被感染的驱动器,软件会自动扫描并识别病毒类型。如果匹配到已知的解密方案,恢复过程就像普通文件复制一样简单。

另一个值得关注的是卡巴斯基的Anti-Ransomware Tool。它不仅提供解密功能,还能实时防护系统免受新攻击。我记得有位大学教师使用这款工具成功恢复了被Phobos病毒加密的研究资料,整个过程耗时不到两小时。

使用这些工具时需要注意版本匹配。勒索病毒更新速度极快,去年有效的工具今年可能就需要升级。建议从官方网站下载最新版本,避免使用来路不明的破解版,那可能是另一个陷阱。

文件能否成功恢复,取决于几个关键要素。加密时间是首要因素——病毒完成加密的时间越长,文件被覆盖的可能性就越大。那些在几分钟内完成加密的变种,恢复成功率往往更高。

文件类型也很重要。文档、图片这类独立文件的恢复机会明显大于数据库文件。某家小公司的财务系统遭攻击后,Excel表格全部恢复,但SQL数据库却永久损坏了。

备份习惯直接决定恢复难度。有位摄影师客户每隔三天备份一次工作文件,病毒攻击后他只损失了最近两天的作品。而没有备份习惯的用户,可能面临数年的数据丢失。

病毒的加密算法强度差异很大。使用RSA-2048等强加密的变种,在没有私钥的情况下几乎不可能破解。而使用弱随机数生成器的早期变种,密码学家往往能找到破解方法。

建立有效的防护体系比事后恢复更重要。定期备份应该成为像刷牙一样的习惯性动作。建议采用3-2-1原则:三份备份,两种介质,一份离线存储。

系统更新不是可选项,而是必选项。WannaCry爆发时,那些及时安装补丁的系统全部幸免于难。开启自动更新功能,让防护走在漏洞被利用之前。

员工安全意识培训同样关键。很多攻击都始于一封伪装成发票的钓鱼邮件。定期进行安全演练,让每个人都具备识别威胁的能力。

应急响应计划需要提前制定。明确攻击发生时的联系人、处理流程和决策权限。准备一个隔离的网络环境,用于分析病毒样本和测试恢复方案。这些准备可能在关键时刻拯救整个企业的数据资产。